【原创】uzy-ssm-mall v1.0.0 SQL注入漏洞

当前为私密分享,无需登录即可查看。

| 时间 |

|---|

| 2025-03-30 22:55:57 |

无描述...

漏洞描述

在 uzy-ssm-mall v1.0.0 版本中,/mall/product/0/20 接口存在一个高危的 SQL 注入漏洞。该漏洞的根源在于代码未对前端传入的数据进行有效过滤,直接将其拼接到 SQL 语句中,导致攻击者可以通过构造恶意输入来操纵数据库查询,从而可能获取、修改或删除数据库中的敏感信息。

漏洞位置

漏洞位于 /mall/product/0/20 接口。

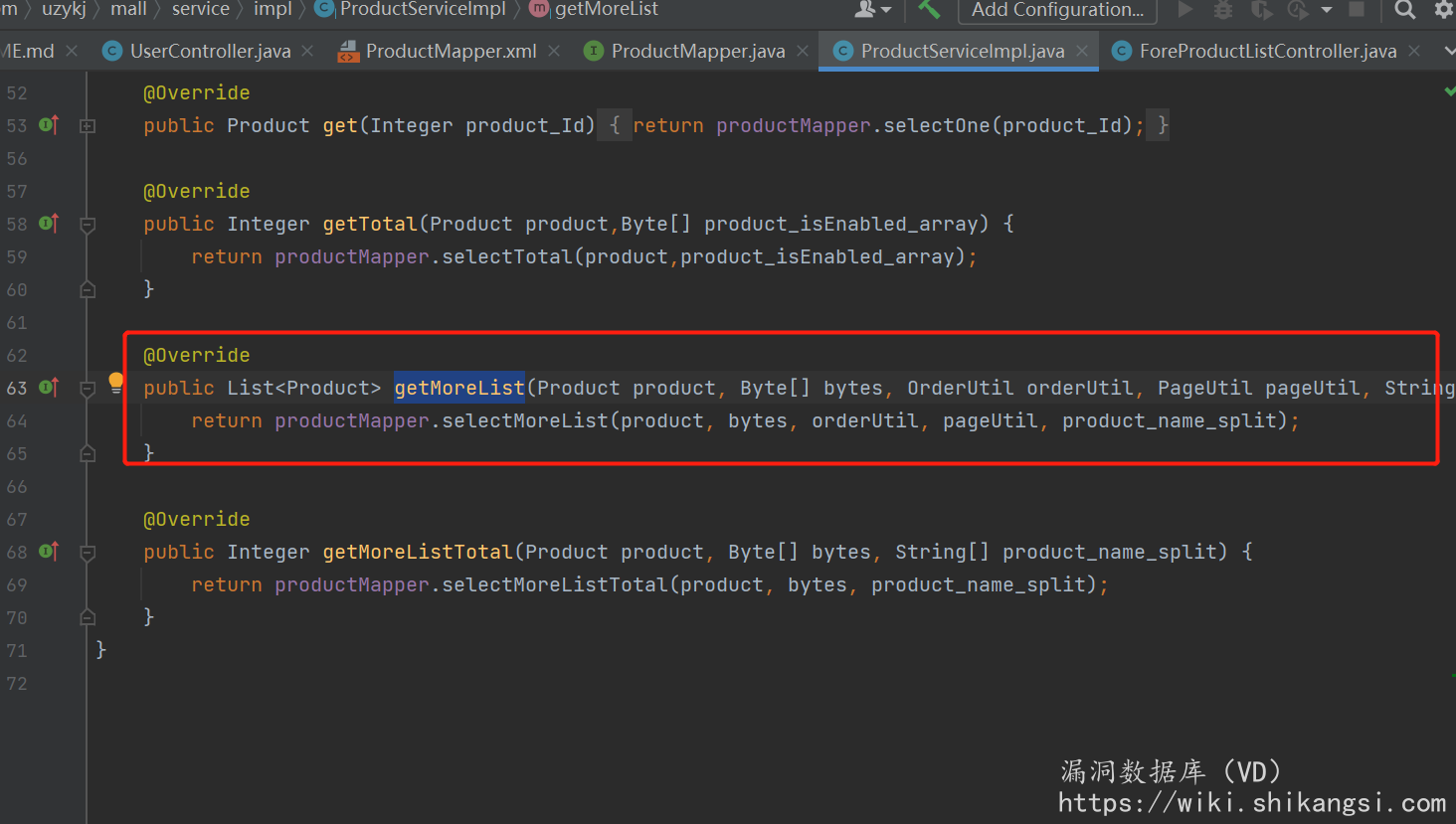

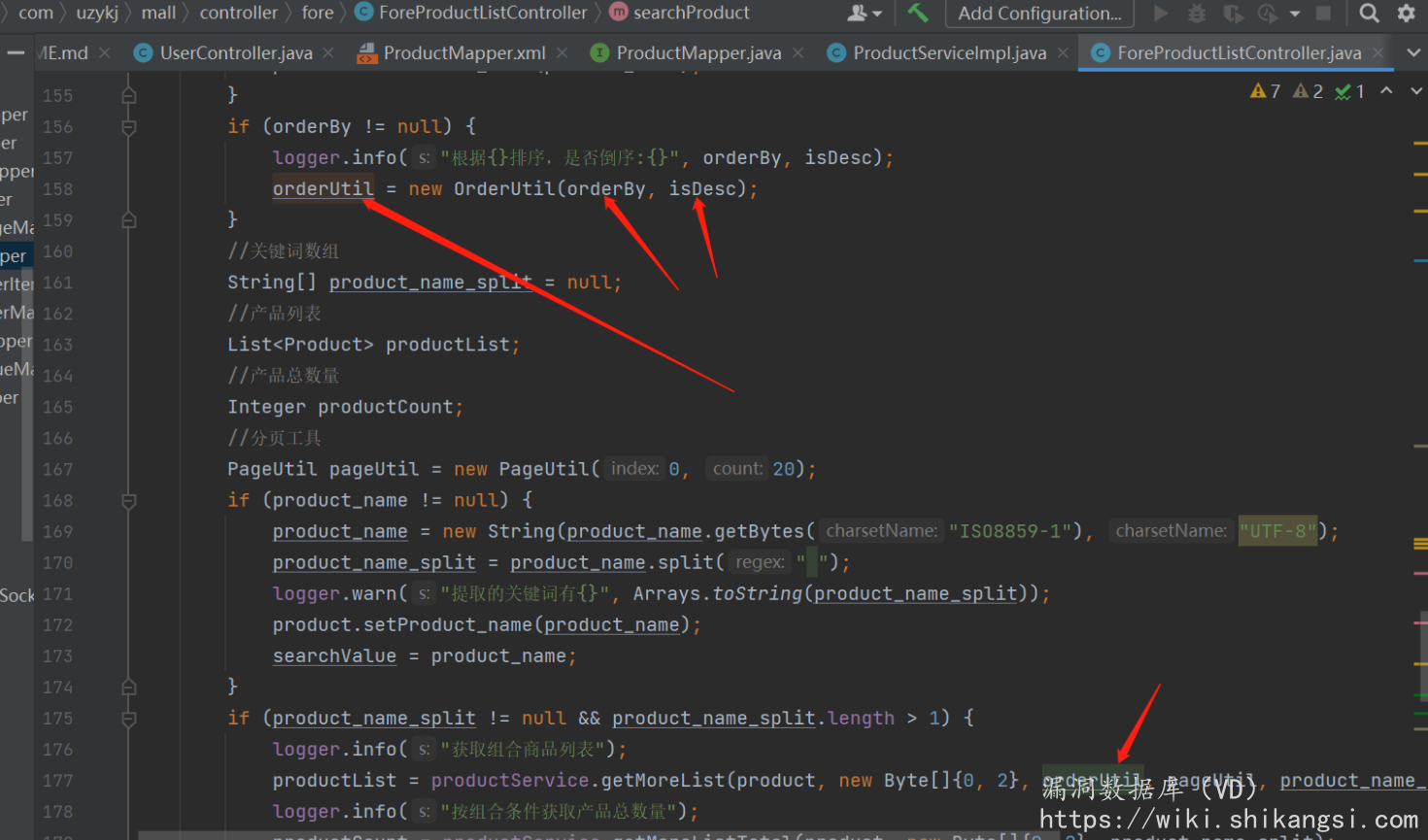

具体调用顺序为:ProductMapper-->ProductServiceImpl-->ForeProductListController。

代码审计过程

-

漏洞文件路径 / 文件名:

-

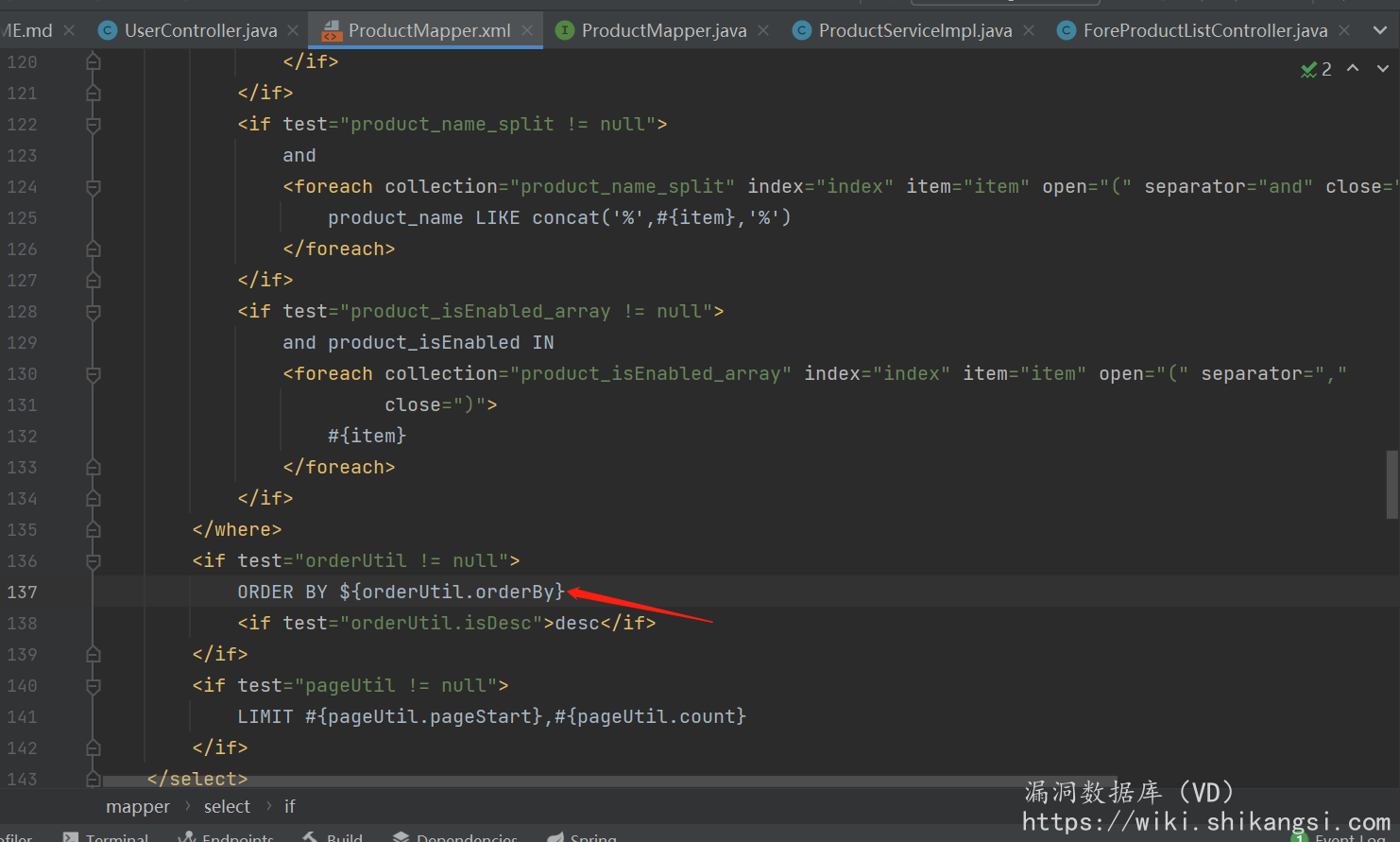

漏洞点位于

order by语句中,排序字段由前端传递进来。 -

漏洞调用顺序:

-

ProductMapper:负责与数据库交互的 Mapper 层。 ProductServiceImpl:业务逻辑处理层,调用 Mapper 层进行数据库操作。ForeProductListController:控制器层,接收前端请求并调用 Service 层处理。-

漏洞代码分析:

-

在

ForeProductListController.java中,排序字段直接从前端传入,未进行任何过滤或验证。

-

该字段被直接拼接到 SQL 语句中,导致 SQL 注入漏洞。

-

漏洞利用:

- 攻击者可以通过构造恶意输入来操纵

order by语句,从而执行任意 SQL 查询。

POC

http(s)://target-ip/mall/product/0/20?category_id=151&isDesc=true&orderBy=%28select%2Afrom%28select%2Bsleep%280%29union%2F%2A%2A%2Fselect%2B1%29a%29